Microsoft Entra ID租户密码安全防护之密码喷洒攻击防御

对于防守方或者蓝队来讲,如何针对Microsoft Entra ID 密码喷洒攻击进行检测和防御呢?

1.开启 Microsoft Entra ID密码保护来阻止在 Microsoft Entra ID 中使用弱密码和常用密码

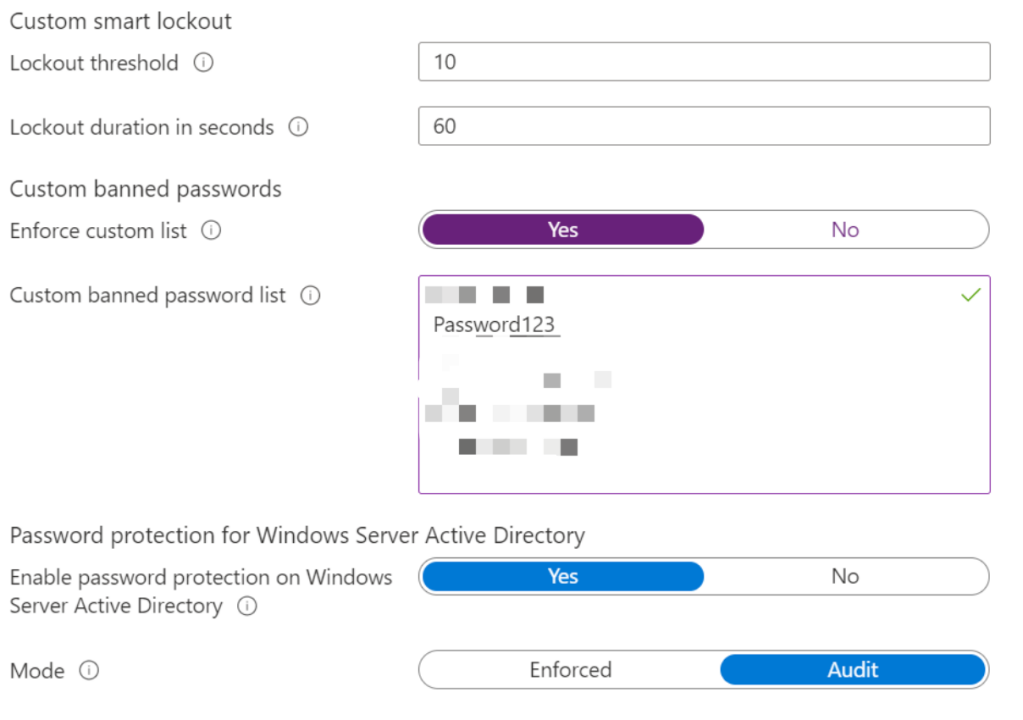

在 Microsoft Entra ID中有一个单独密码保护的功能,我们可在Microsoft Entra ID-> 安全组-> 身份验证方法 -> 密码保护中定义自己的弱密码列表。启用强制执行自定义列表,并在自定义受禁密码列表中添加要禁止的密码列表(最多可添加1000个密码),Microsoft Entra ID会在我们添加的禁止密码基础之上进行添加更多的组合,例如我们所添加的密码为:Password,那么Microsoft Entra ID会根据算法阻止像Password@、P@ssword、PasswOrd这样的密码组合。

2.使用无密码

Microsoft Entra ID 提供了多种无密码身份验证的方法,管理可以通过配置“FIDO2 安全密钥”、“Windows Hello”、“短信登录”等无密码身份验证的方式来登录到Azure中。

3.使用Microsoft Sentinel 检测密码喷洒攻击

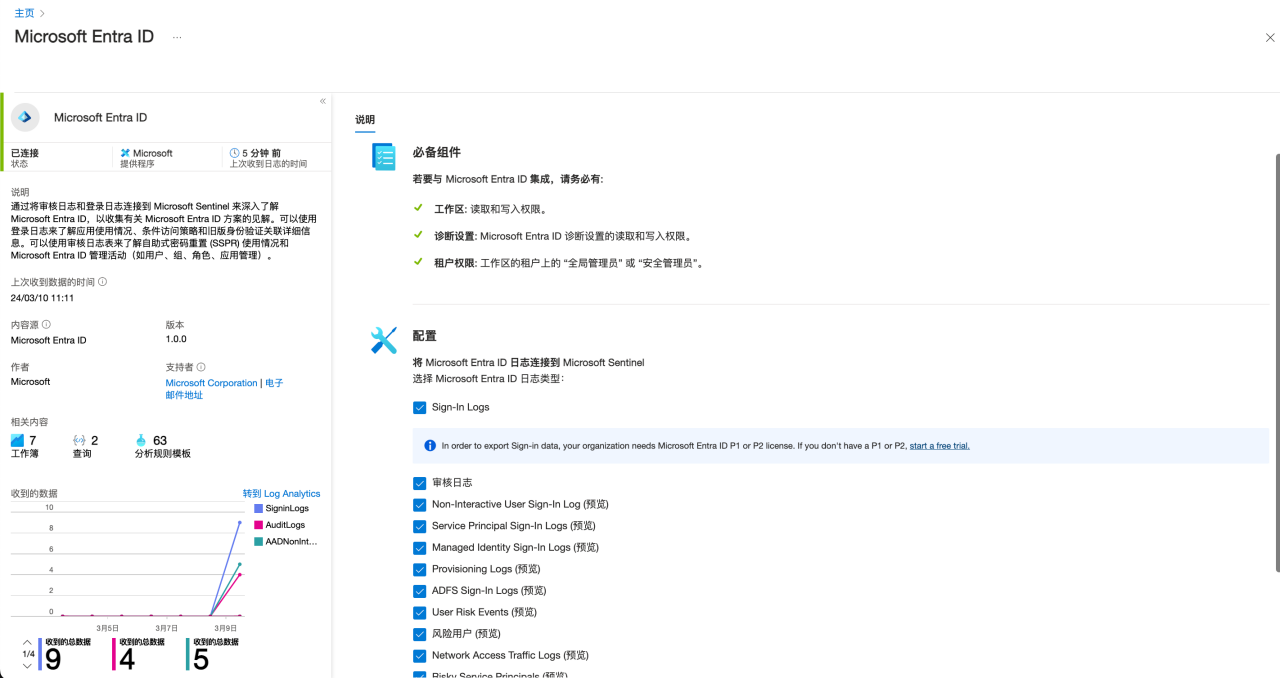

Microsoft Sentinel 是一个基于云的安全信息和事件管理 (SIEM) 和安全运营中心 (SOC) 平台,其可帮助我们收集、分析和响应来自整个Microsoft Entra ID的安全威胁。

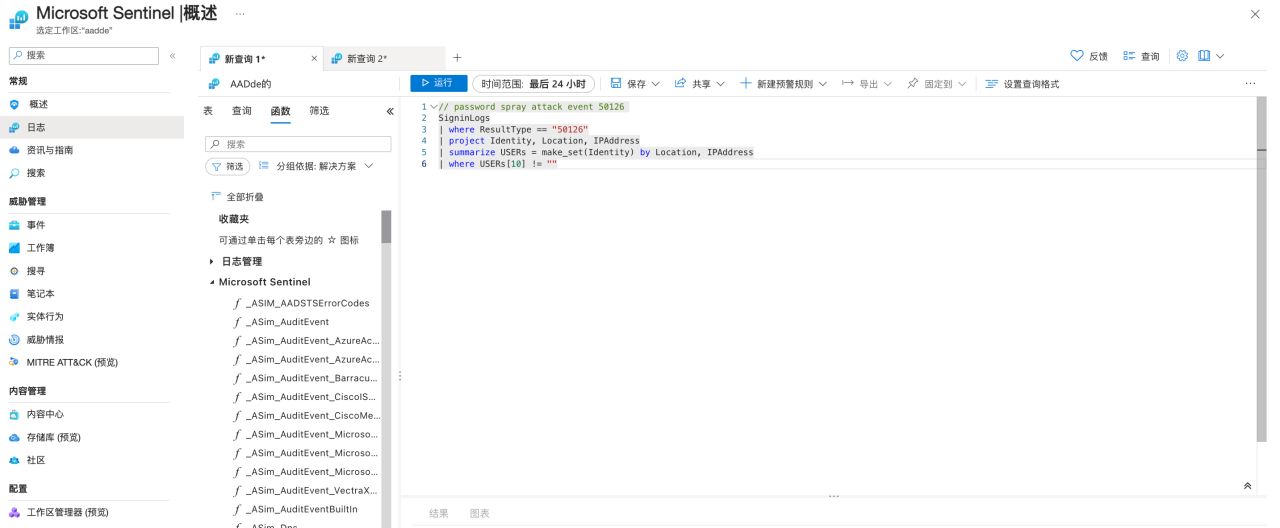

Microsoft Sentinel中内置一些分析规则可帮助我们来检测存在密码喷洒攻击的事件。我们可以基于Azure AD上的事件ID(50053/50126)来在Microsoft Sentinel 上使用 KQL 查询密码喷洒事件。

// password spray attack event 50126

SigninLogs

| where ResultType == "50126"

| project Identity, Location, IPAddress

| summarize USERs = make_set(Identity) by Location, IPAddress

| where USERs[10] != ""

.png)