通过AzureHound分析Microsoft Entra ID安全(六)高价值目标攻击路径分析

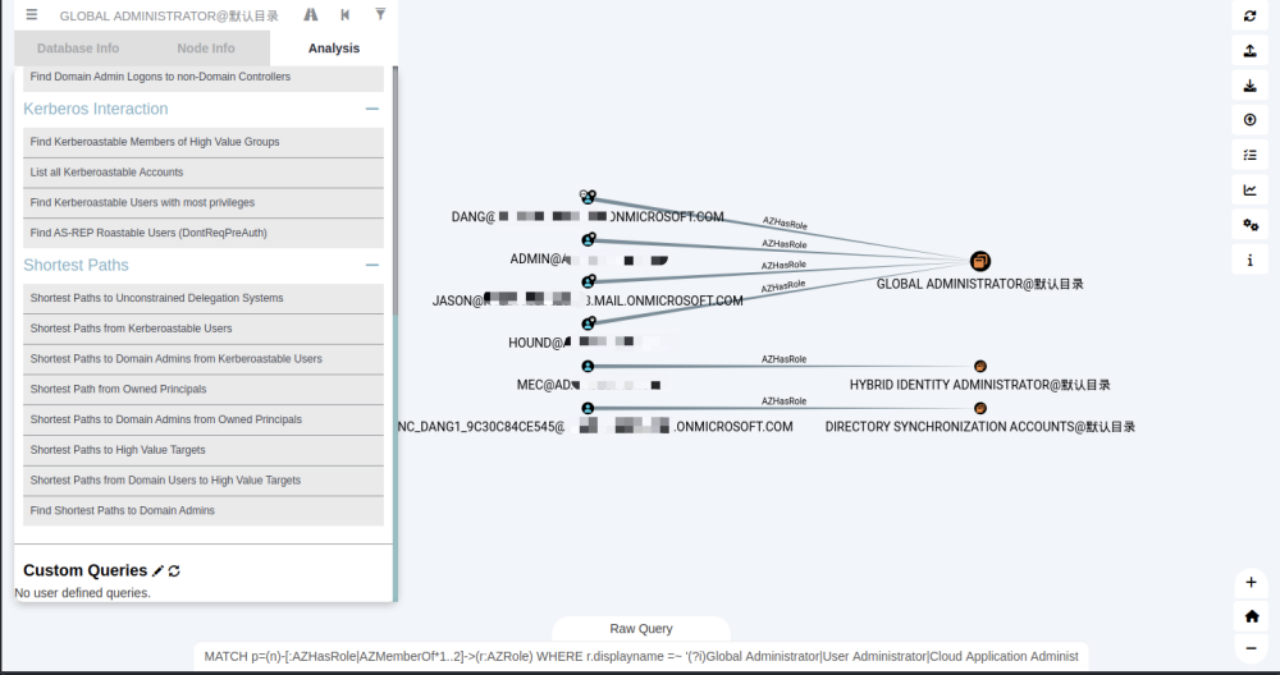

1.查找并列出所有具有高级别权限角色的成员信息

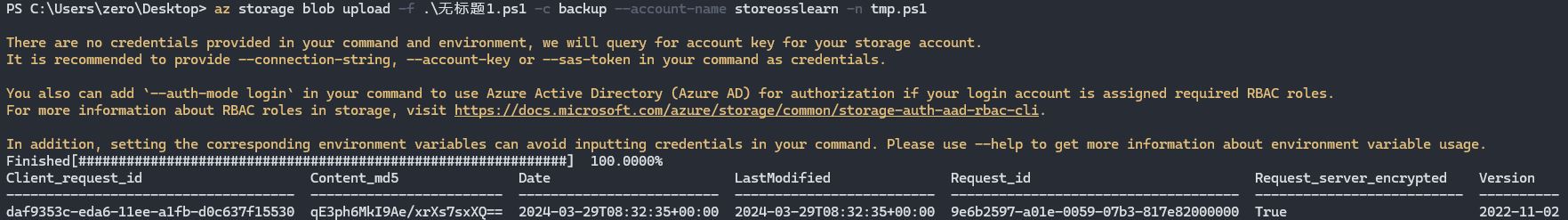

在bloodhound界面中的Raw Query模块中输入如下查询语句可查找并列出所有具有高级别权限角色的成员信息,执行结果如图1-1所示。

MATCH p=(n)-[:AZHasRole|AZMemberOf*1..2]->(r:AZRole) WHERE r.displayname =~ '(?i)Global Administrator|User Administrator|Cloud Application Administrator|Authentication Policy Administrator|Exchange Administrator|Helpdesk Administrator|PRIVILEGED AUTHENTICATION ADMINISTRATOR|Domain Name Administrator|Hybrid Identity Administrator|External Identity Provider Administrator|Privileged Role Administrator|Partner Tier2 Support|Application Administrator|Directory Synchronization Accounts' RETURN p

图1-1

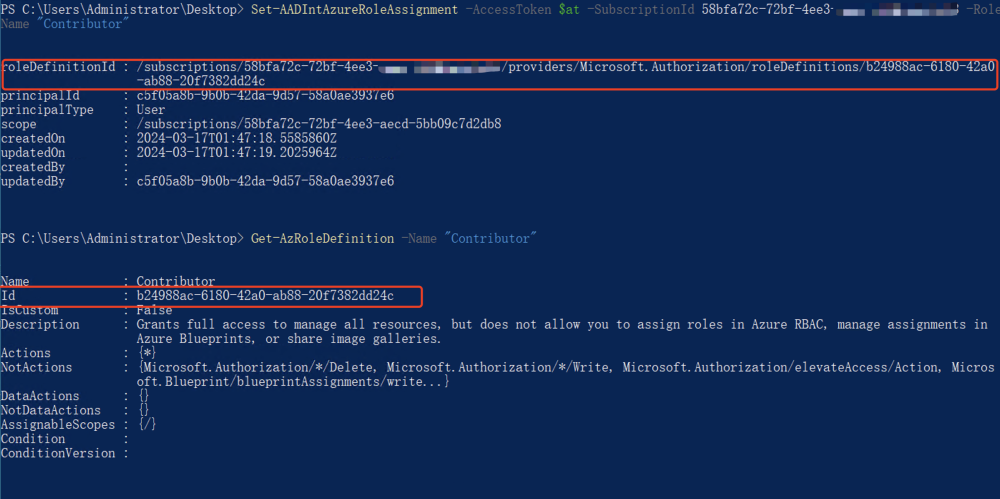

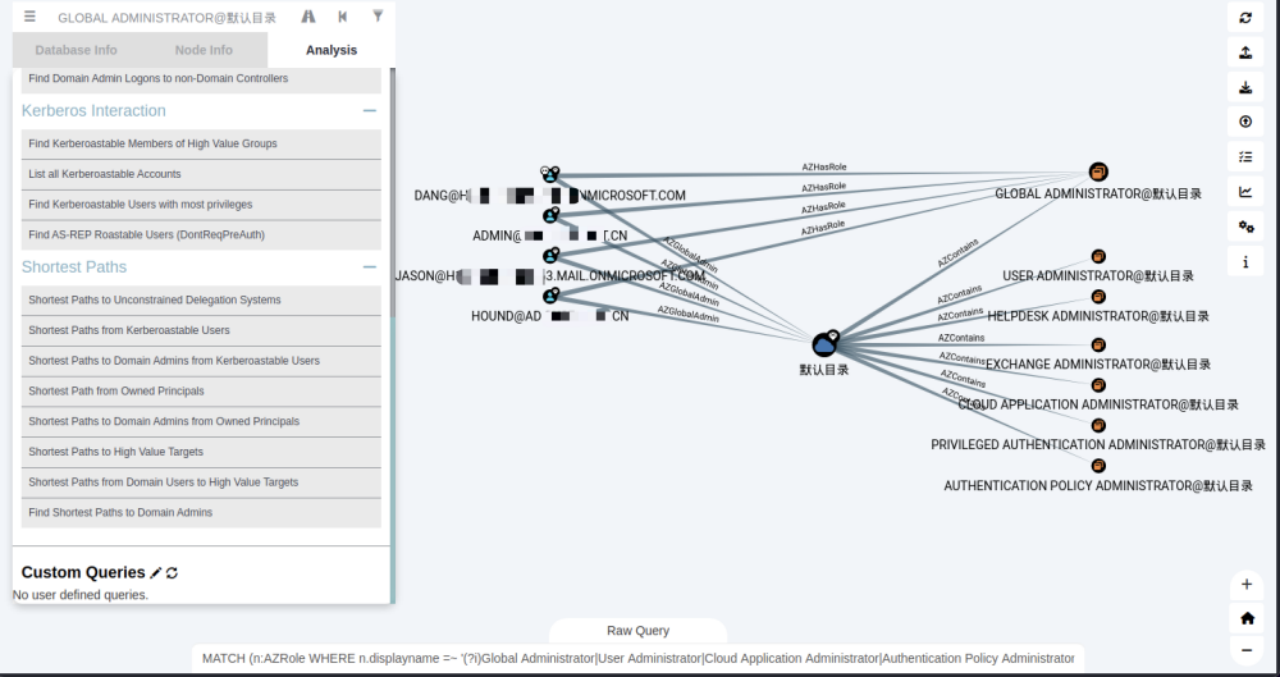

2.查找到达具有高级别权限角色的最短访问路径。

在bloodhound界面中的Raw Query模块中输入如下查询语句可查找到达具有高级别权限角色的最短访问路径,执行结果如图1-2所示。

MATCH (n:AZRole WHERE n.displayname =~ '(?i)Global Administrator|User Administrator|Cloud Application Administrator|Authentication Policy Administrator|Exchange Administrator|Helpdesk Administrator|PRIVILEGED AUTHENTICATION ADMINISTRATOR'), (m), p=shortestPath((m)-[r*1..]->(n)) WHERE NOT m=n RETURN p

图1-2

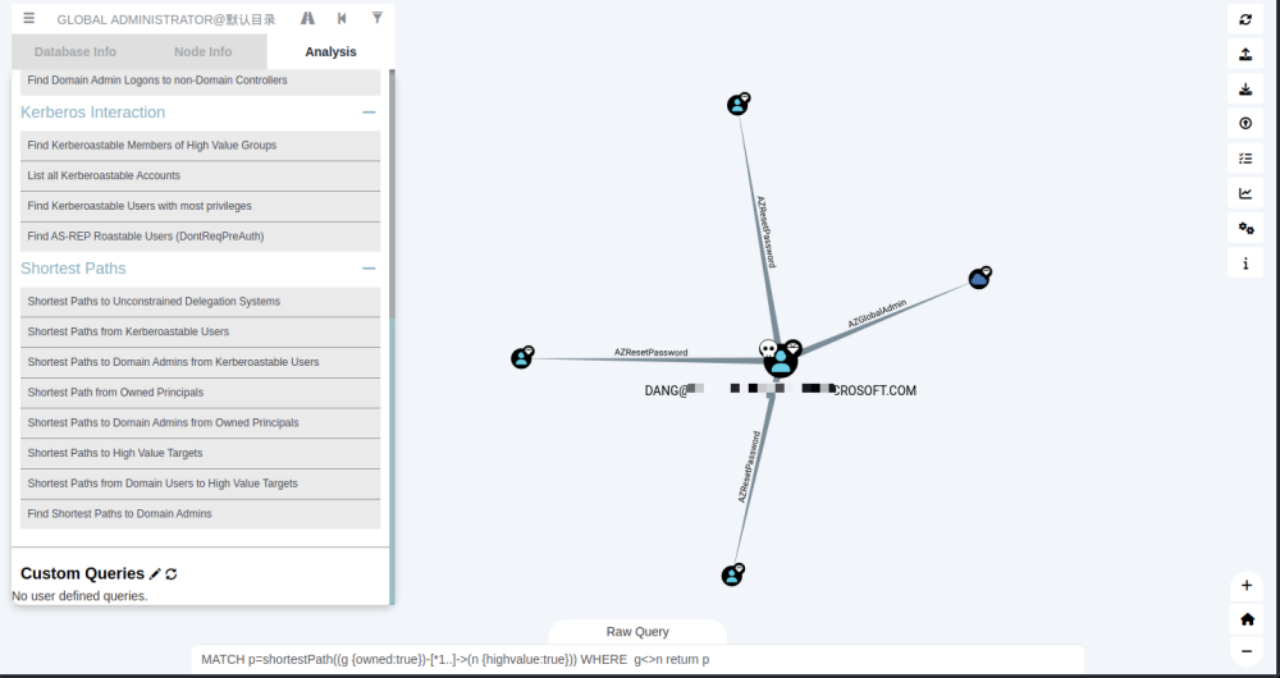

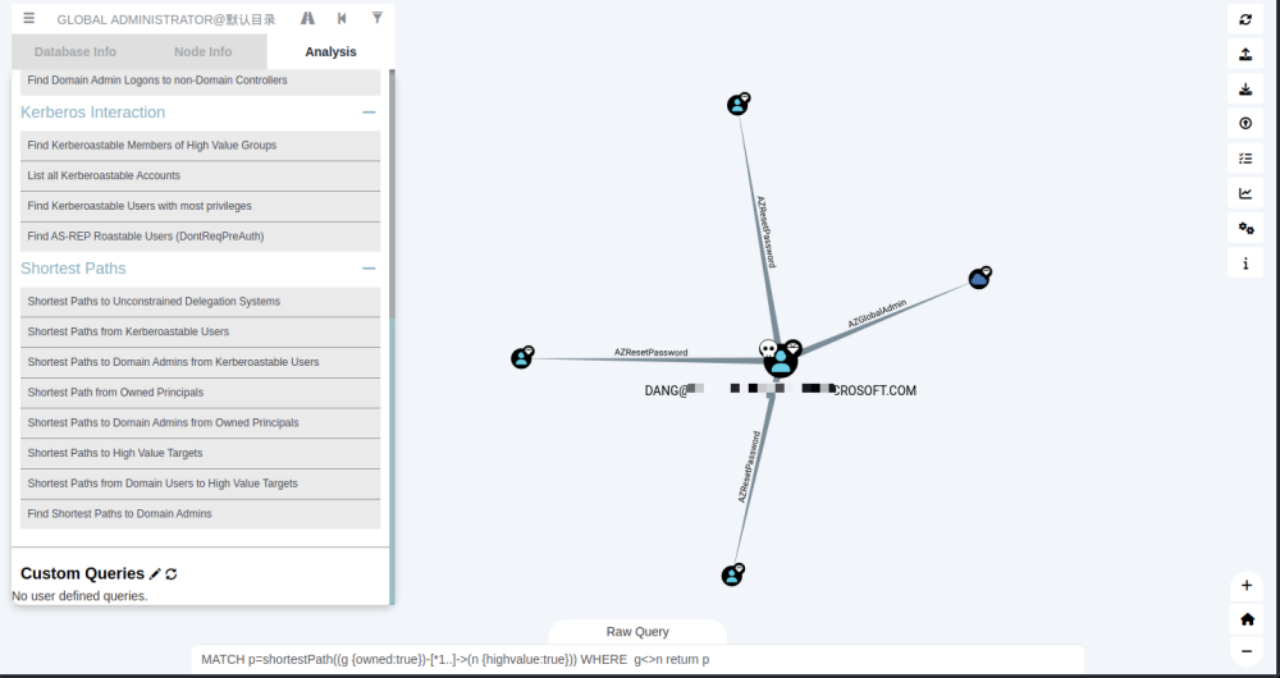

3.从已拥有的对象识别查找到高价值目标的最短路径

在bloodhound界面中的Raw Query模块中输入如下查询语句可从已拥有的对象识别查找到高价值目标的最短路径,执行结果如图1-3所示。

MATCH p=shortestPath((g {owned:true})-[*1..]->(n {highvalue:true})) WHERE g<>n return p

图1-3

关于使用hound查询分析常规信息,还有很多的高级查询语法,笔者在此列出了关于的查询语句和功能描述,具体可参考如下表的内容来在Bloodhound中逐一查询,笔者将不赘述。

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 慧眸

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果