Azure

未读

如何将本地设备加入Microsoft Entra ID(Azure AD)

1.首先我们先登录到Azure Portal 控制台,如图1-1 所示,找到Microsoft Entra ID——管理——设备,可以看到目前在Microsoft Entra ID(AzureAD)中所有添加的设备,如图1-2所示。 图1-1 Microsoft Entra ID(AzureAD)设

Azure

未读

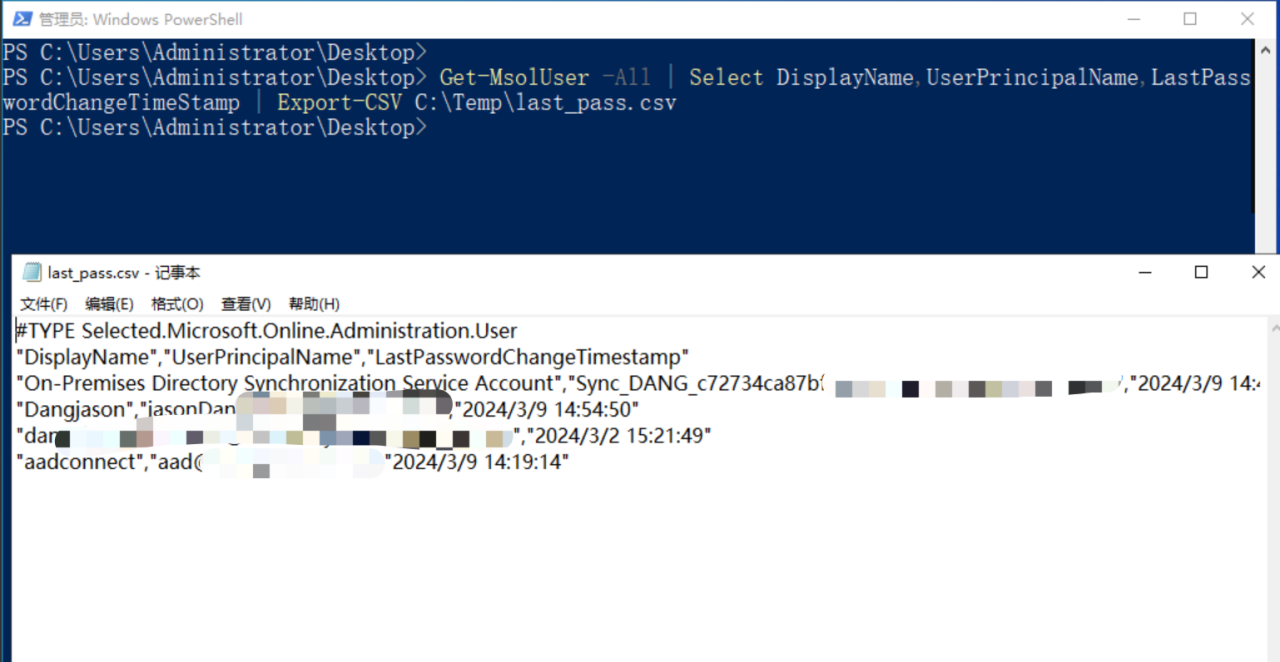

通过Powershell获取Microsoft Entra ID租户中的密码过期禁用策略

通过执行如下命令可获取当前Microsoft Entra ID中各个租户的密码过期禁用策略,执行结果如图1-1所示,当某个租户的PasswordNeverExpires 属性为True时,则表示该租户配置了“密码永远不过期”功能,即使超过密码过期时间,该租户也无需更改密码,因为PasswordNev

Azure

未读

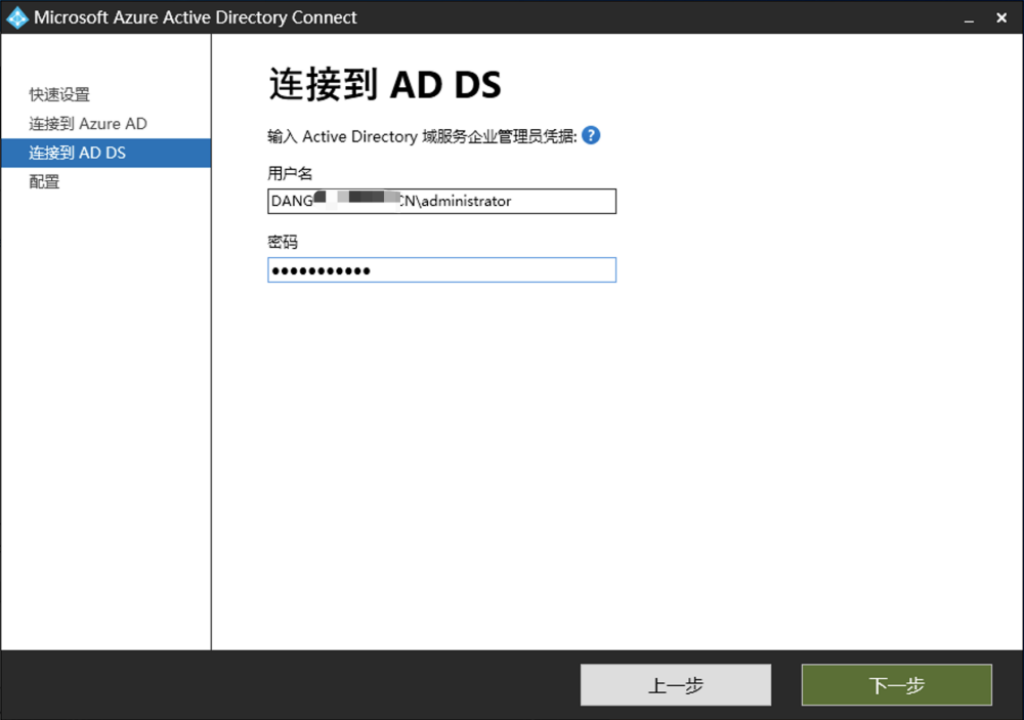

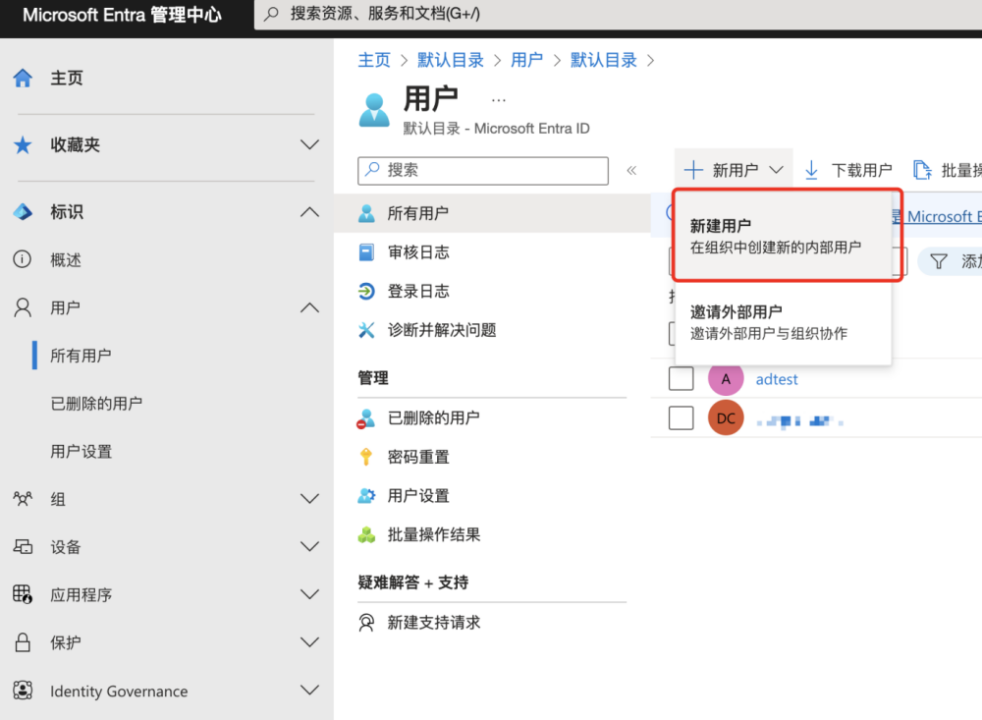

将本地Active Directory用户同步至Microsoft Entra ID(二)创建Microsoft Entra 混合标识管理员帐户

接下来我们登录到Microsoft Entra 管理中心,手动创建一个身份权限为“混合标识管理员”的Microsoft Entra Connector 帐户,该账户主要作用是将本地的活动目录的信息写入到Microsoft Entra ID中。

Azure

未读

Microsoft Entra ID 术语详解

1.Tenant ID(租户ID) Tenant ID也称为租户ID,是Microsoft Entra分配给每个使用 Microsoft 服务(例如 Azure 或 Office 365)的组织或单位的唯一标识符。在多租户架构中,每个注册并使用Azure服务的单位组织或公司都会拥有一个全球唯一的Mi

Microsoft Entra ID租户密码安全防护之密码喷洒实战分析(二)

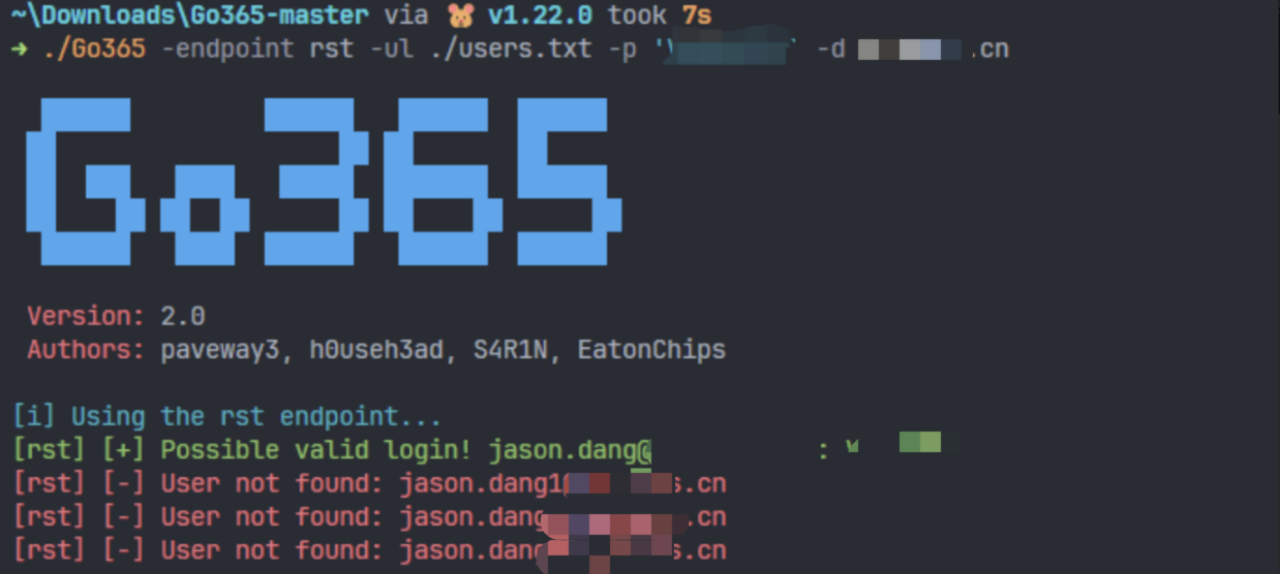

当我们通过信息枚举并获得到某个AzureAd租户的Microsoft 365邮箱地址时,可以通过Go365来对其进行密码喷洒,Go365利用了微软的身份验证服务login.microsoftonline.com上的唯一一个 SOAP API 节点(身份验证和授权的功能接口),来与 Microsoft

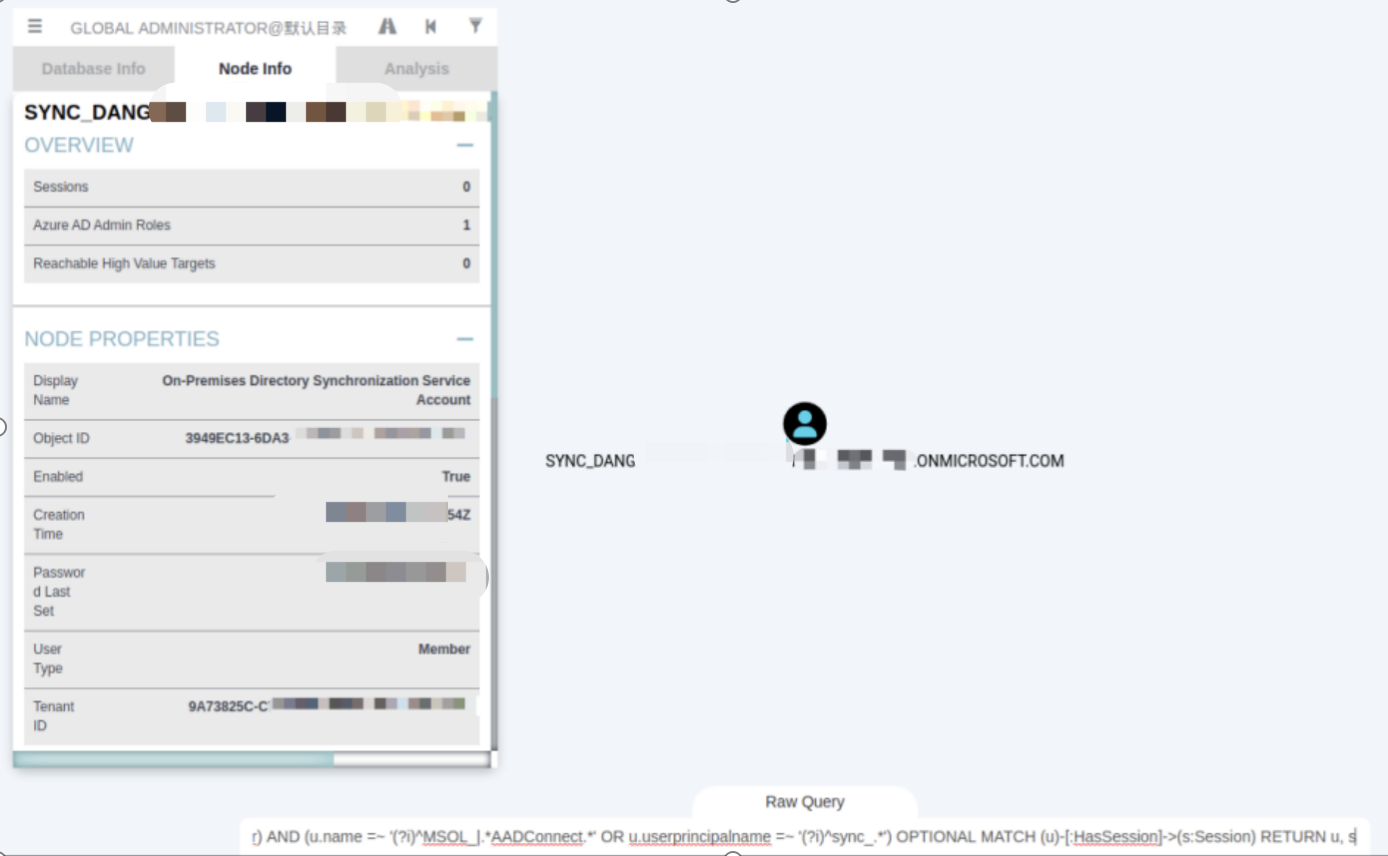

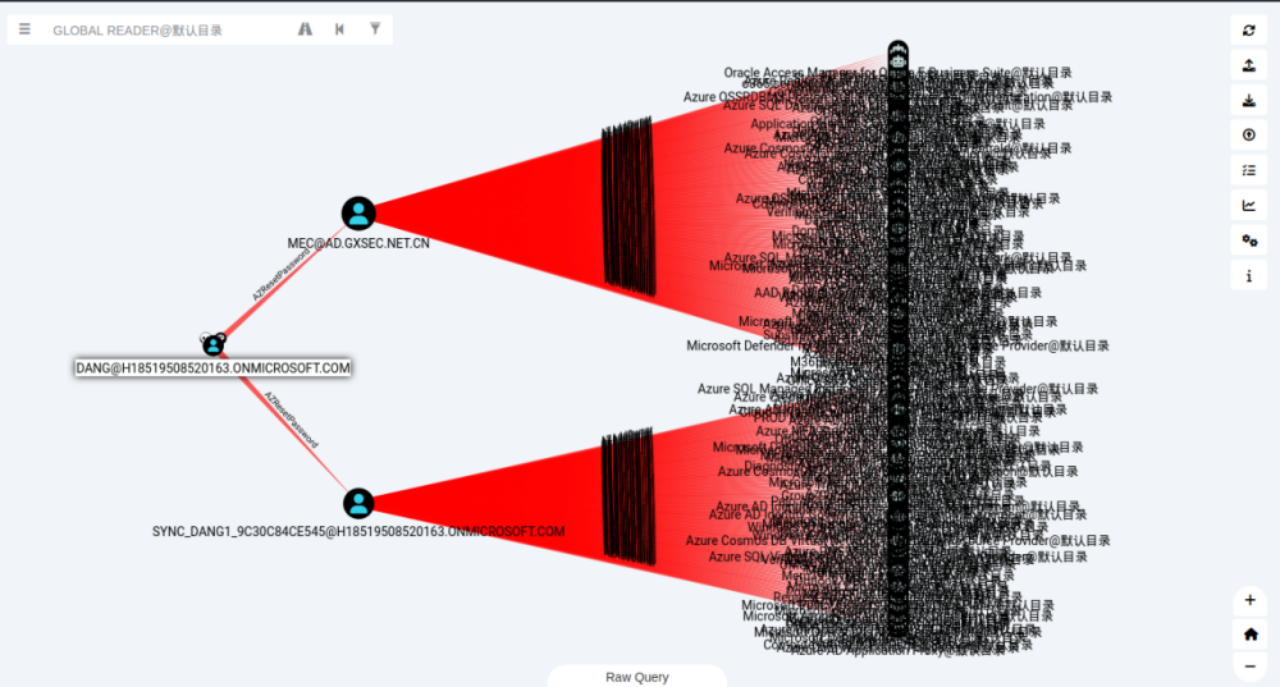

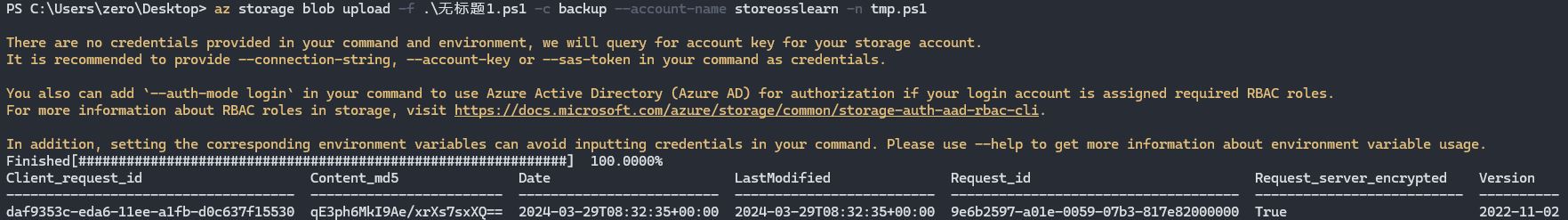

通过AzureHound分析Microsoft Entra ID安全(八)Microsoft Entra Connect信息分析

查找并列出所有可能与AAD Connect相关的本地用户和Azure用户 在bloodhound界面中的Raw Query模块中输入如下查询语句来查找并列出所有可能与AAD Connect相关的本地用户和Azure用户信息,执行结果如图1-1所示。 MATCH (u) WHERE (u:User O

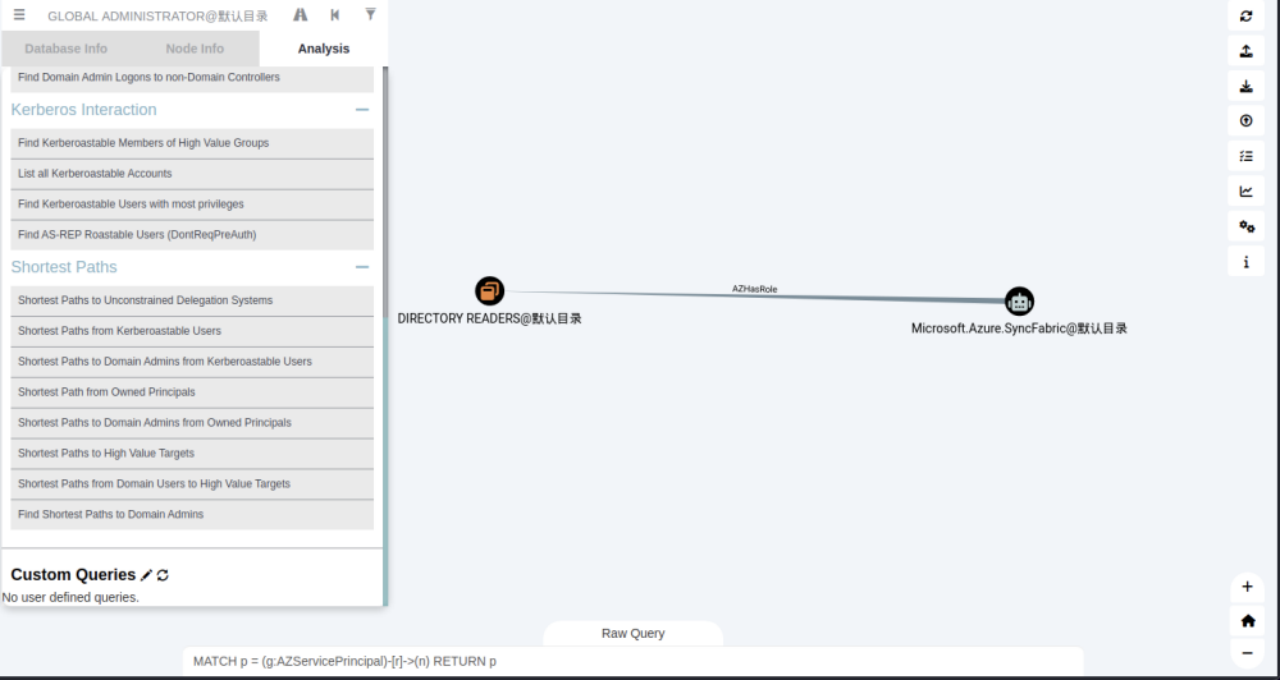

通过AzureHound分析Microsoft Entra ID安全(七)服务主体和服务托管标识的关联信息分析

1.查找并列出所有的Azure服务主体信息。 在bloodhound界面中的Raw Query模块中输入如下查询语句可查找并列出所有的Azure服务主体信息,执行结果如图1-1所示。 MATCH (sp:AZServicePrincipal) RETURN sp

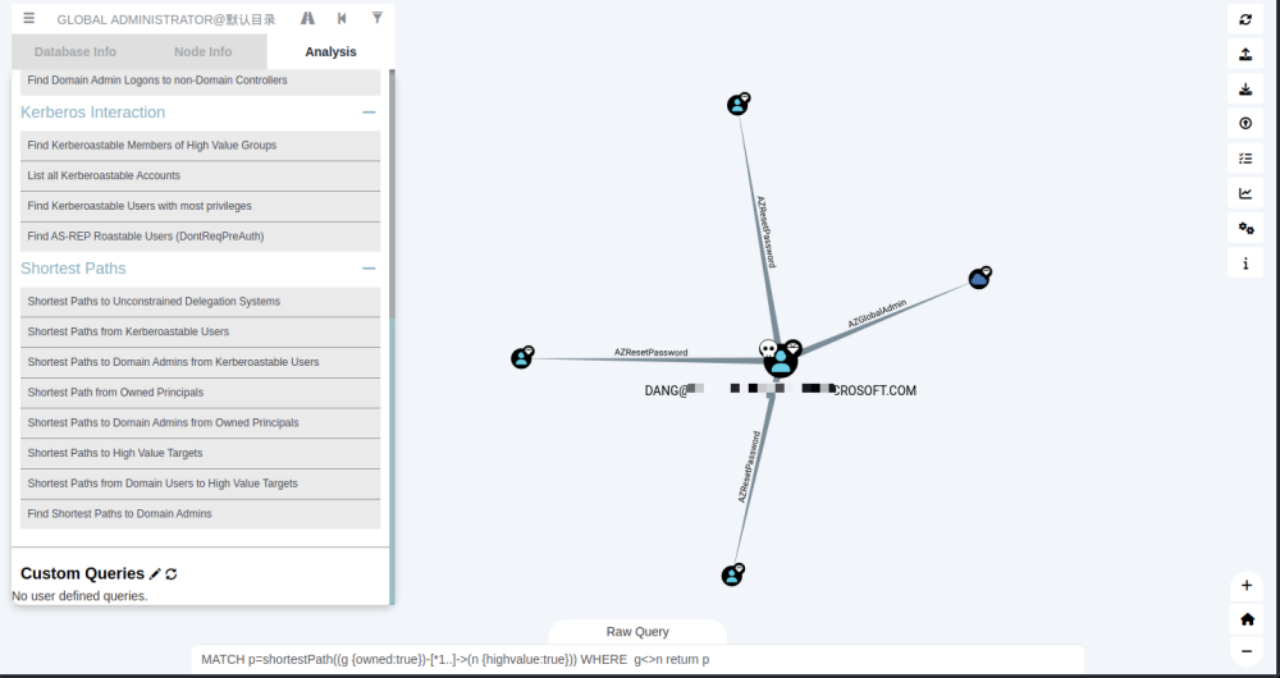

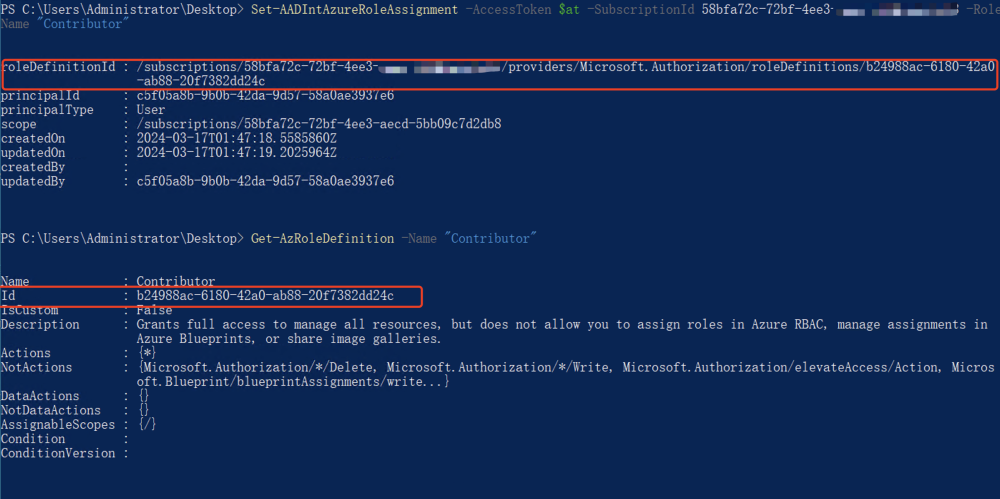

通过AzureHound分析Microsoft Entra ID安全(六)高价值目标攻击路径分析

1.查找并列出所有具有高级别权限角色的成员信息 在bloodhound界面中的Raw Query模块中输入如下查询语句可查找并列出所有具有高级别权限角色的成员信息,执行结果如图1-1所示。 MATCH p=(n)-[:AZHasRole|AZMemberOf*1..2]->(r:AZRole) WH

通过AzureHound分析Microsoft Entra ID安全(五)基础信息分析

1.查找并列出所有隶属于“全局管理员”角色的Azure用户 在bloodhound界面中的Raw Query模块中输入如下查询语句可检索并列出所有隶属于“全局管理员”角色的Azure用户,执行结果如图1-1所示。 MATCH p =(n)-[r:AZGlobalAdmin*1..]->(m) RET

通过AzureHound分析Microsoft Entra ID安全(四)节点信息分析

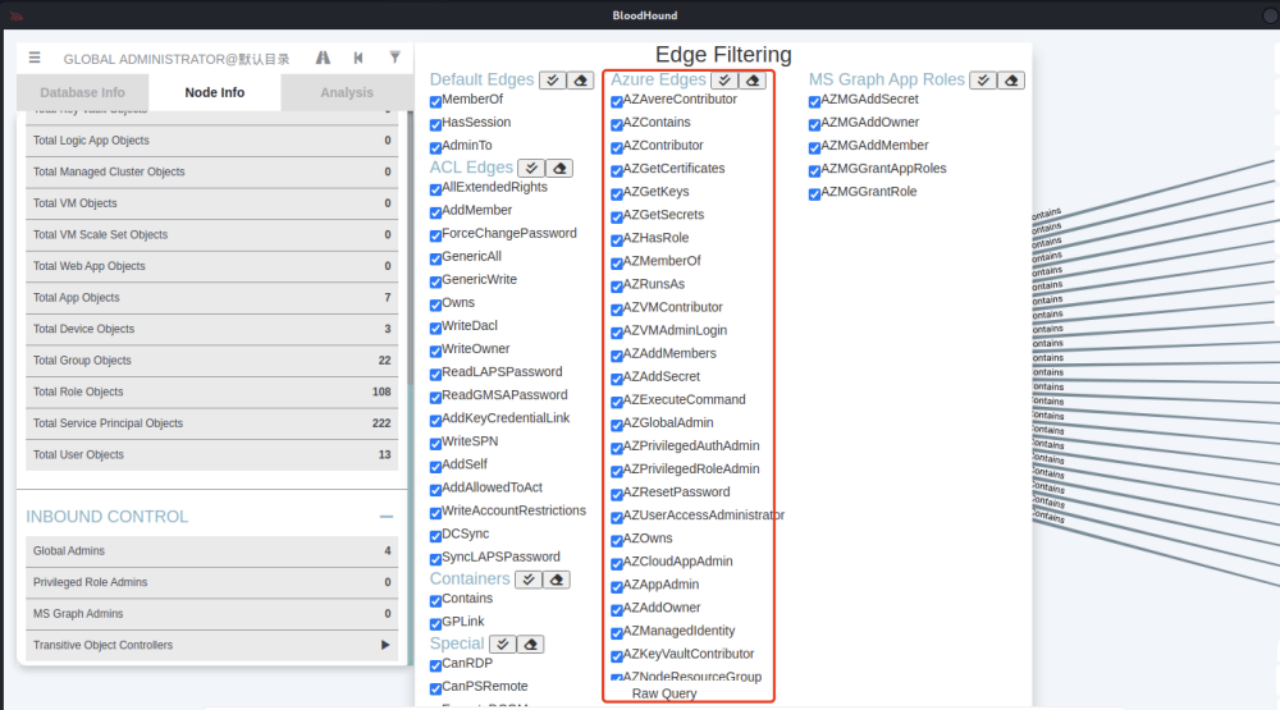

边缘(Edge)是指将一个节点连接到另一个节点的“链接”或者“关系”,通过查看“Edge”信息,我们可以详细的看出当前Azure AD中各个节点之间的关系,如下图1-1所示,四个用户节点通过"AZGlobalAdmin"Edge(边缘)来连接到“默认目录”中,因这四个用户节点都有指向该“默认目录”的

.png)