通过AzureHound分析Microsoft Entra ID安全(八)Microsoft Entra Connect信息分析

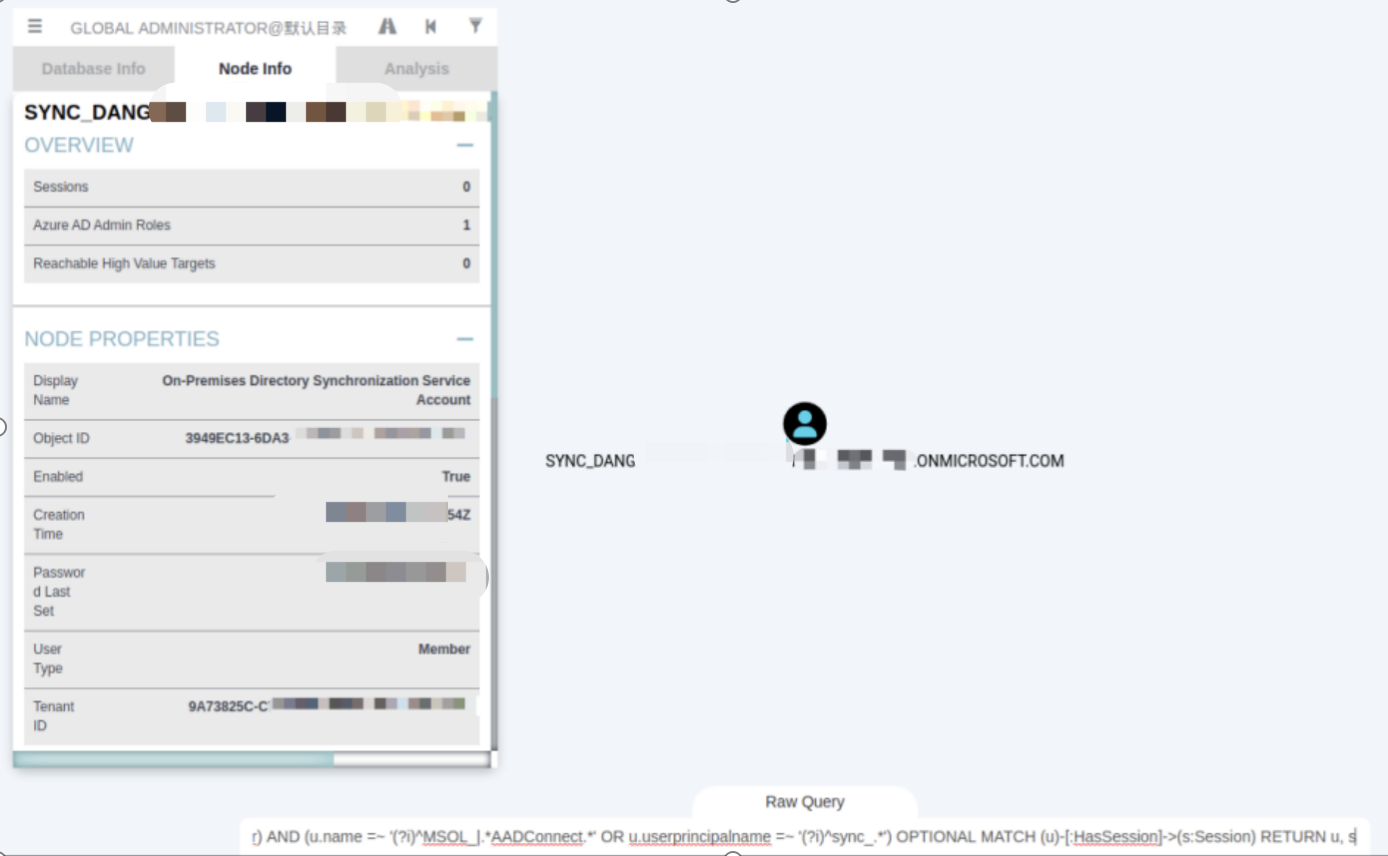

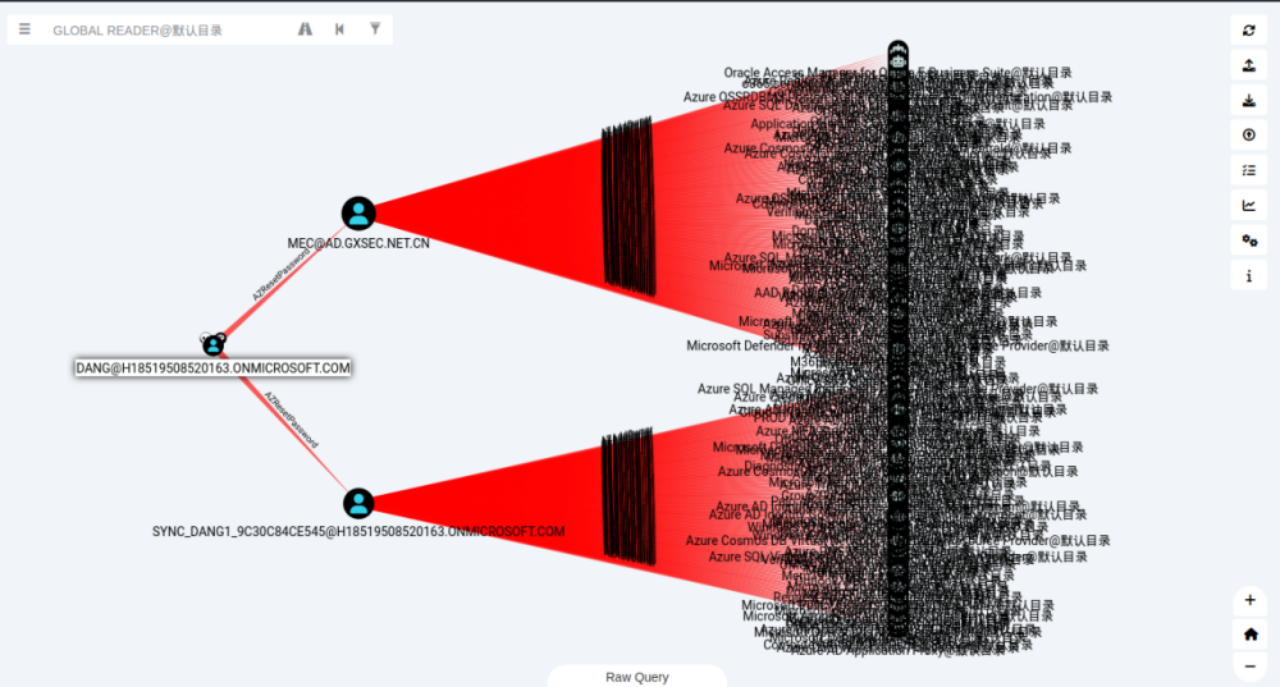

查找并列出所有可能与AAD Connect相关的本地用户和Azure用户 在bloodhound界面中的Raw Query模块中输入如下查询语句来查找并列出所有可能与AAD Connect相关的本地用户和Azure用户信息,执行结果如图1-1所示。 MATCH (u) WHERE (u:User O

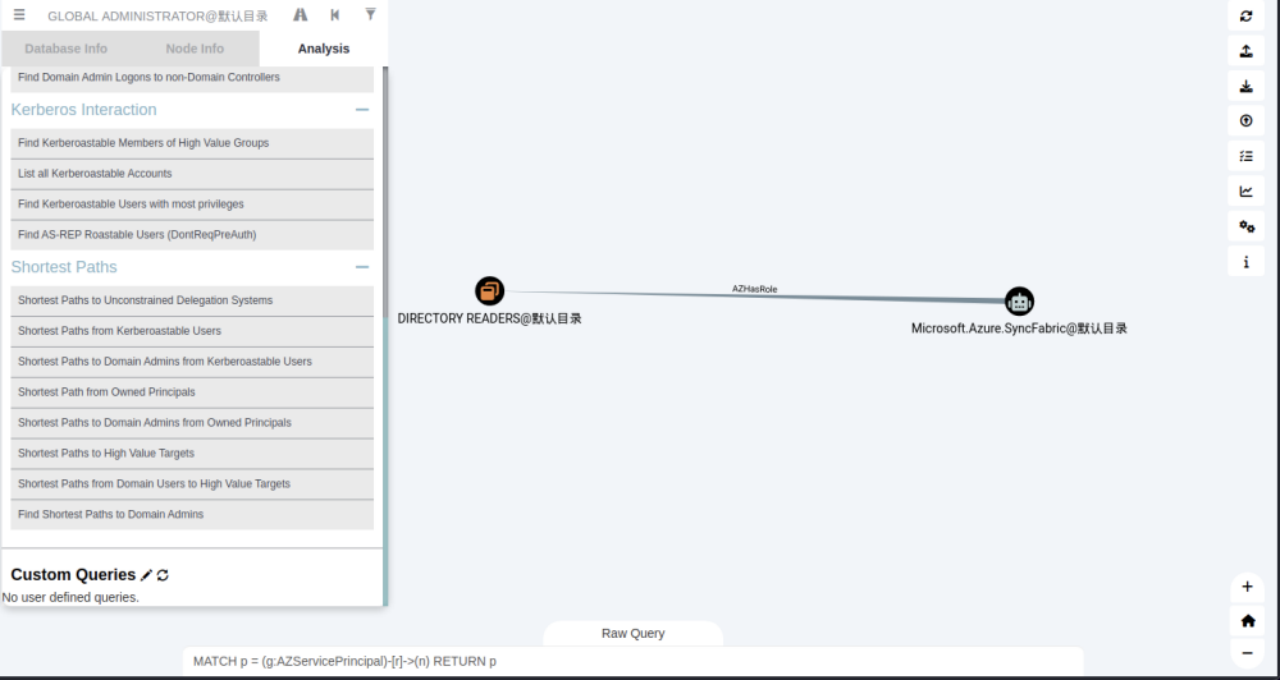

通过AzureHound分析Microsoft Entra ID安全(七)服务主体和服务托管标识的关联信息分析

1.查找并列出所有的Azure服务主体信息。 在bloodhound界面中的Raw Query模块中输入如下查询语句可查找并列出所有的Azure服务主体信息,执行结果如图1-1所示。 MATCH (sp:AZServicePrincipal) RETURN sp

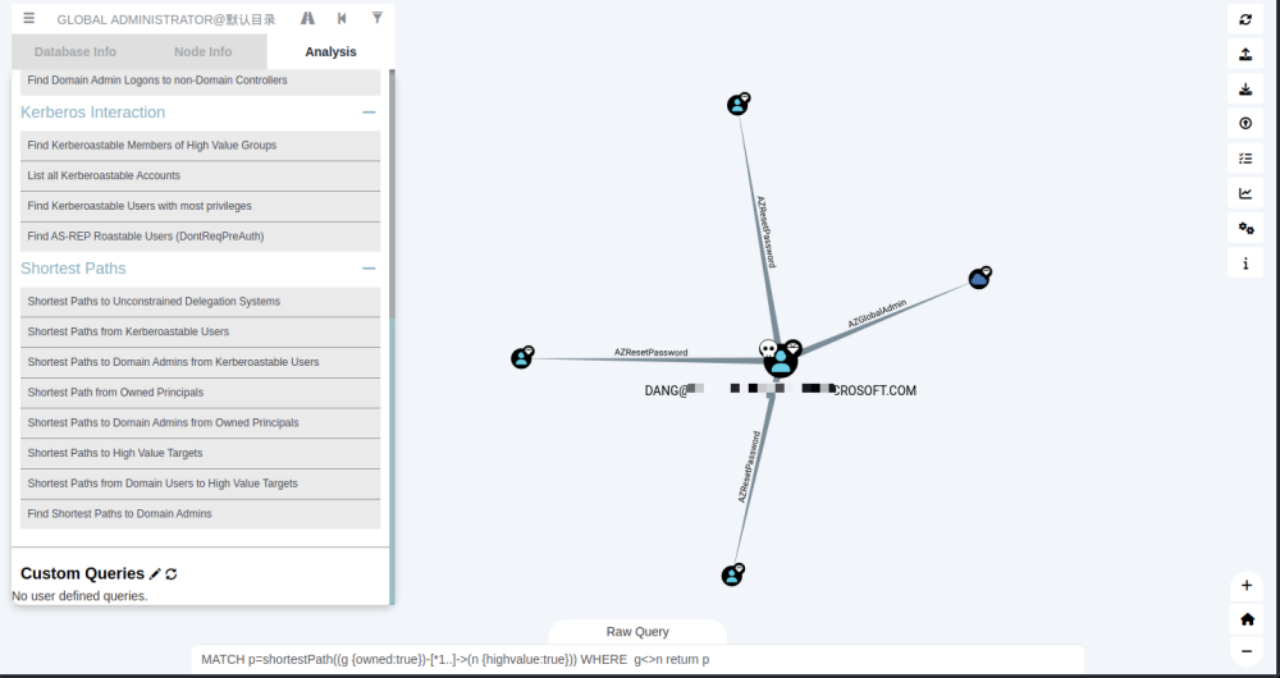

通过AzureHound分析Microsoft Entra ID安全(六)高价值目标攻击路径分析

1.查找并列出所有具有高级别权限角色的成员信息 在bloodhound界面中的Raw Query模块中输入如下查询语句可查找并列出所有具有高级别权限角色的成员信息,执行结果如图1-1所示。 MATCH p=(n)-[:AZHasRole|AZMemberOf*1..2]->(r:AZRole) WH

通过AzureHound分析Microsoft Entra ID安全(五)基础信息分析

1.查找并列出所有隶属于“全局管理员”角色的Azure用户 在bloodhound界面中的Raw Query模块中输入如下查询语句可检索并列出所有隶属于“全局管理员”角色的Azure用户,执行结果如图1-1所示。 MATCH p =(n)-[r:AZGlobalAdmin*1..]->(m) RET

通过AzureHound分析Microsoft Entra ID安全(四)节点信息分析

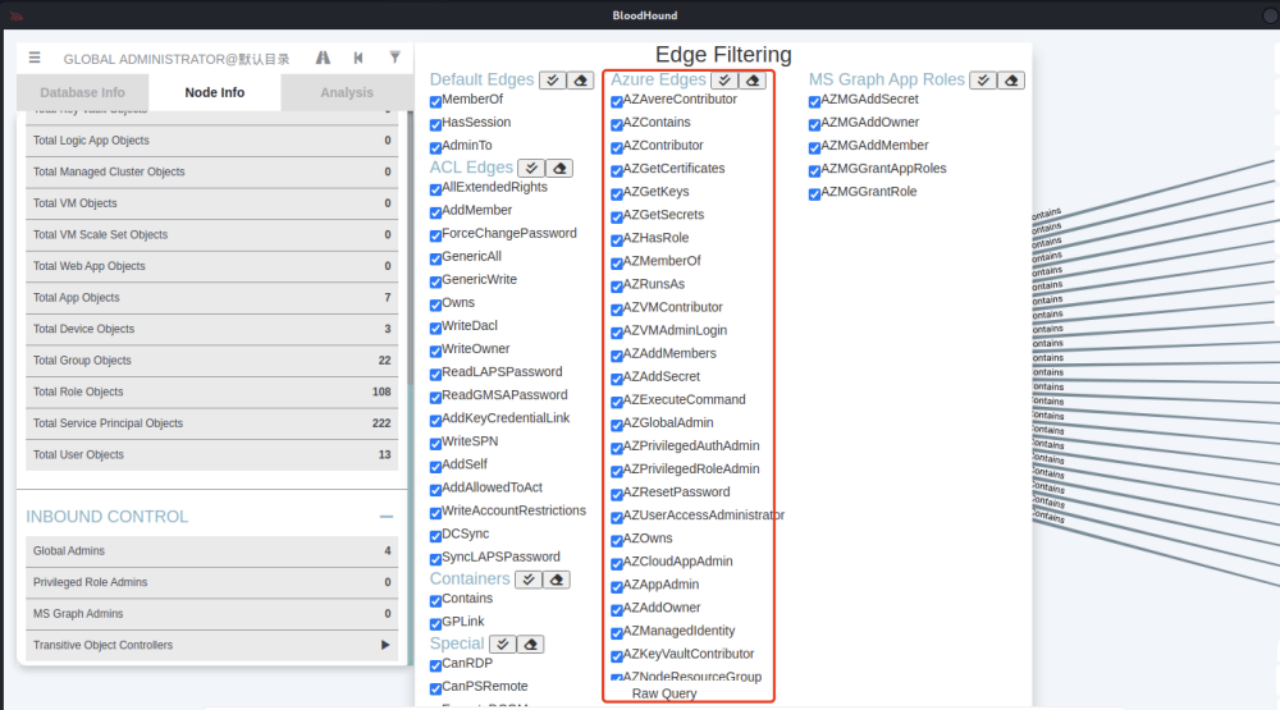

边缘(Edge)是指将一个节点连接到另一个节点的“链接”或者“关系”,通过查看“Edge”信息,我们可以详细的看出当前Azure AD中各个节点之间的关系,如下图1-1所示,四个用户节点通过"AZGlobalAdmin"Edge(边缘)来连接到“默认目录”中,因这四个用户节点都有指向该“默认目录”的

Azure

未读

通过AzureHound分析Microsoft Entra ID安全(三)导入数据到BloodHound

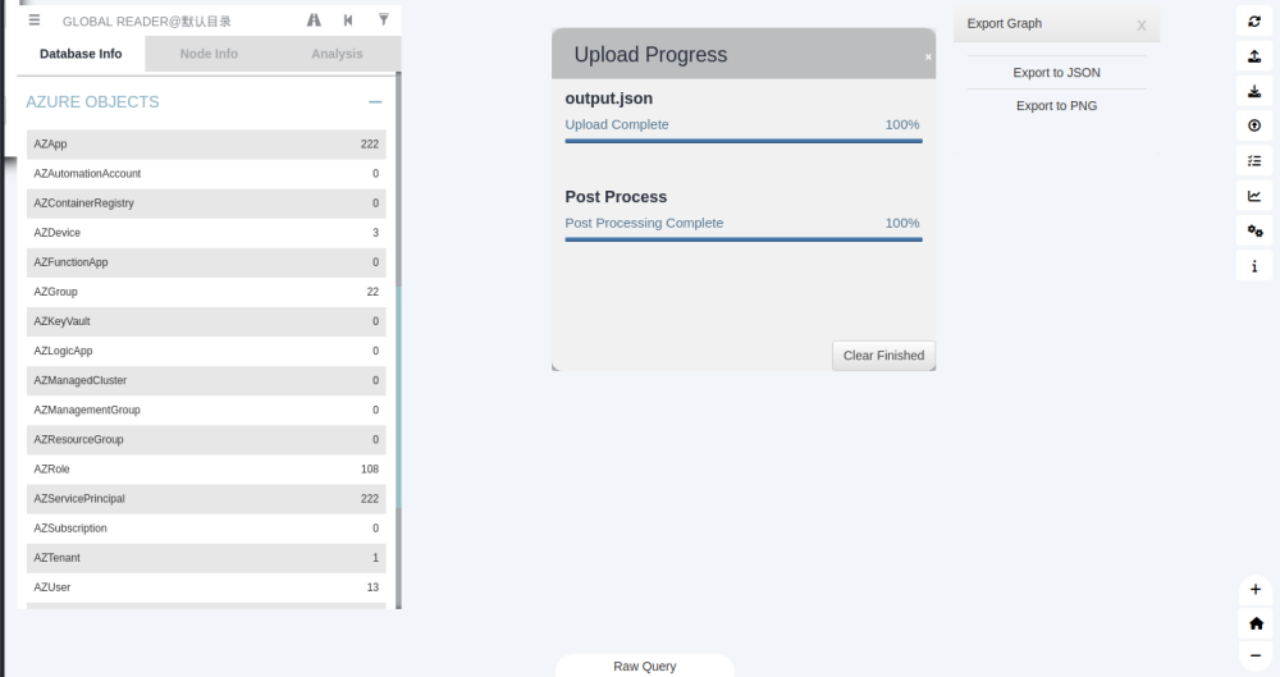

将通过AzureHound所生成的output.json数据文件复制到部署BloodHound的机器上,打开运行BloodHound,并点击右侧的"Upload Data"按钮,如图1-1所示 图1-1 2. 找到output.json 文件的存储位置,点击文件进行上传,如图1-2所示。 图1-2所

Azure

未读

通过AzureHound分析Microsoft Entra ID安全(二)之采集导出 Azure AD数据

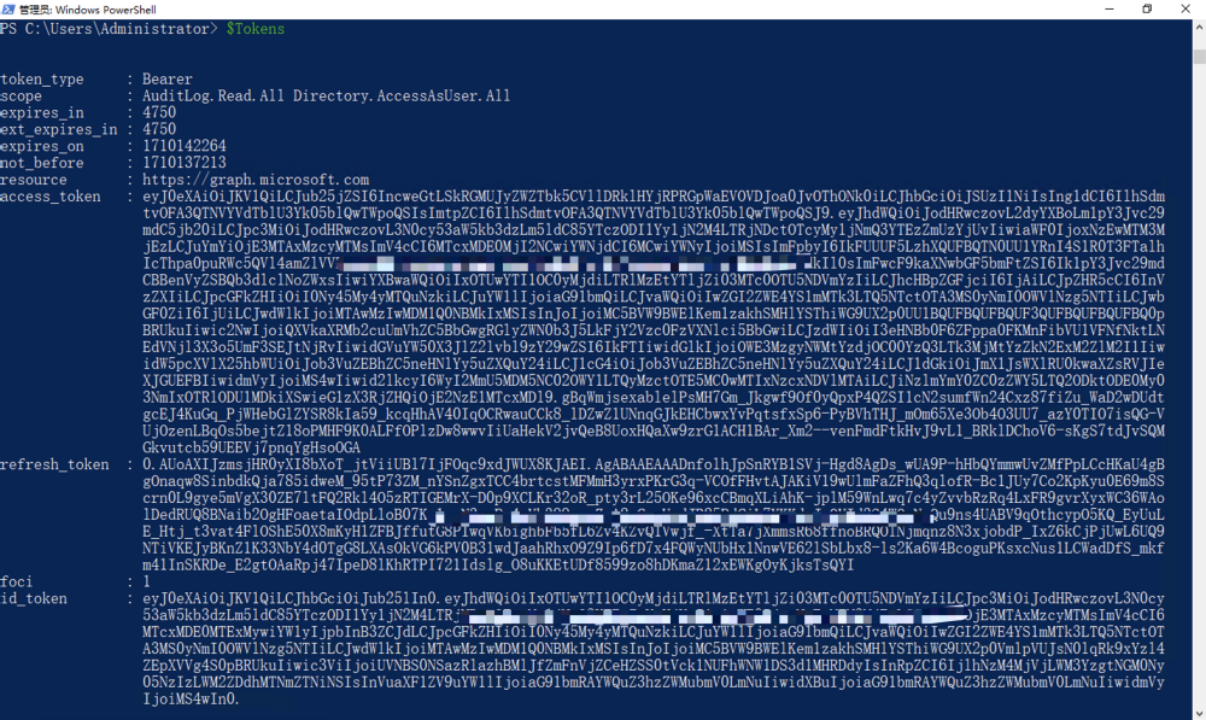

AzureHound支持通过“用户名/密码组合”“JWT(JSON Web Token)”“刷新令牌”“服务主体密钥”或“服务主体证书”等多种认证方式来采集Microsoft Entra ID(Azure AD)数据,我们可在实际场景中选择对应的认证方式来采集数据,如果当前已获取到权限的租户开启配置

Azure

未读

通过AzureHound分析Microsoft Entra ID安全(一)安装配置AzureHound

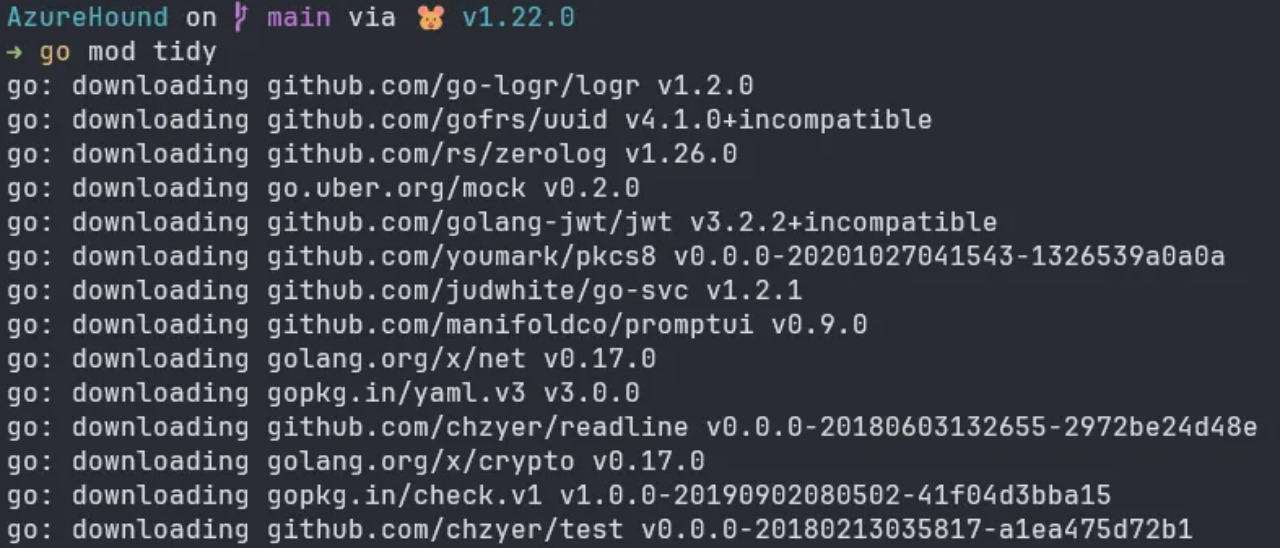

一.什么是AzureHound? AzureHound 是一个用 Go 语言编写的独立二进制文件,其设计目标是通过直接调用 Microsoft Graph API 和 Azure Resource Manager (ARM) REST API 从 Azure Active Directory (Az