Azure

未读

Microsoft Entra ID租户密码安全防护之密码喷洒攻击防御

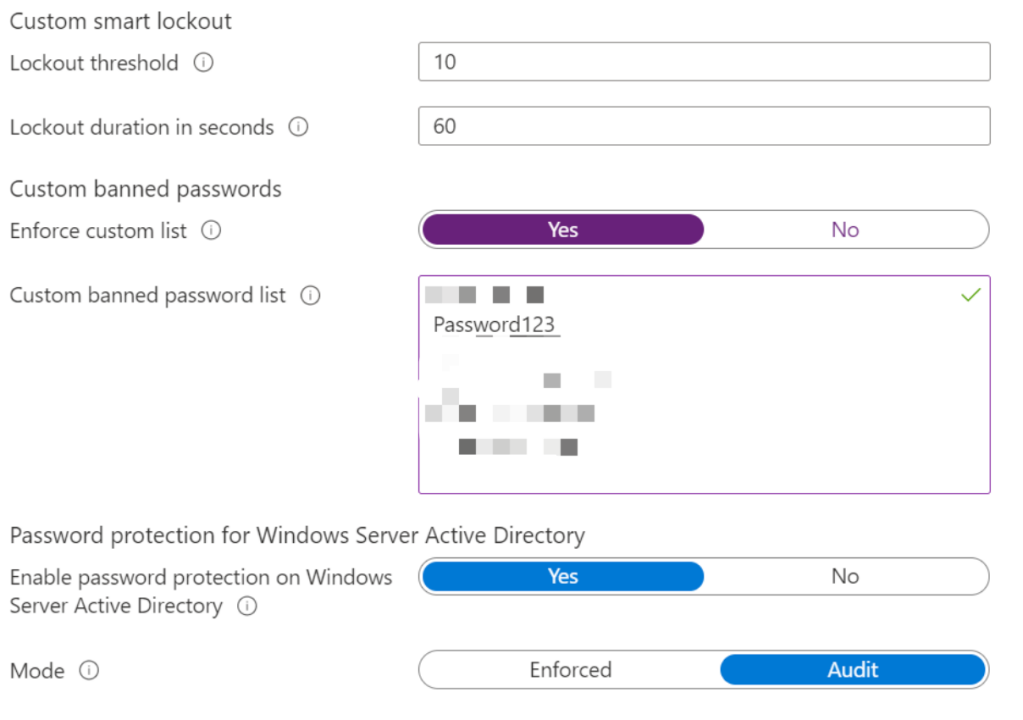

对于防守方或者蓝队来讲,如何针对Microsoft Entra ID 密码喷洒攻击进行检测和防御呢? 1.开启 Microsoft Entra ID密码保护来阻止在 Microsoft Entra ID 中使用弱密码和常用密码

Azure

未读

通过AzureHound分析Microsoft Entra ID安全(三)导入数据到BloodHound

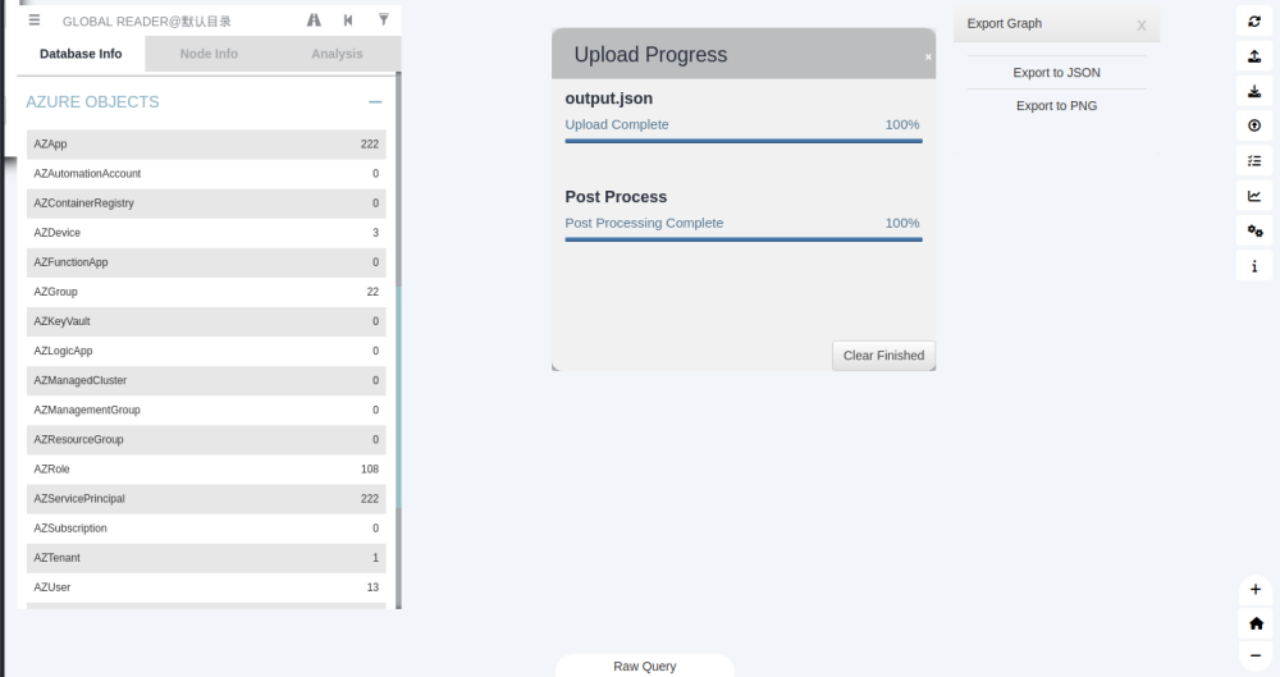

将通过AzureHound所生成的output.json数据文件复制到部署BloodHound的机器上,打开运行BloodHound,并点击右侧的"Upload Data"按钮,如图1-1所示 图1-1 2. 找到output.json 文件的存储位置,点击文件进行上传,如图1-2所示。 图1-2所

Azure

未读

通过AzureHound分析Microsoft Entra ID安全(二)之采集导出 Azure AD数据

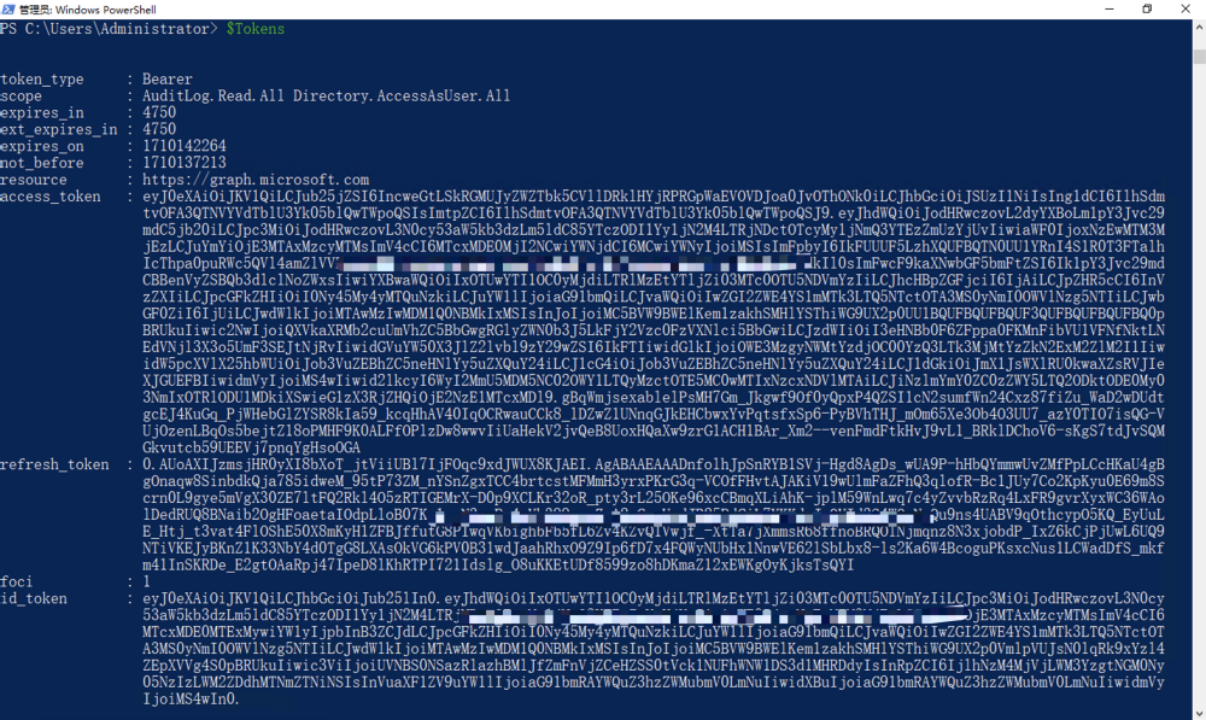

AzureHound支持通过“用户名/密码组合”“JWT(JSON Web Token)”“刷新令牌”“服务主体密钥”或“服务主体证书”等多种认证方式来采集Microsoft Entra ID(Azure AD)数据,我们可在实际场景中选择对应的认证方式来采集数据,如果当前已获取到权限的租户开启配置

Azure

未读

通过AzureHound分析Microsoft Entra ID安全(一)安装配置AzureHound

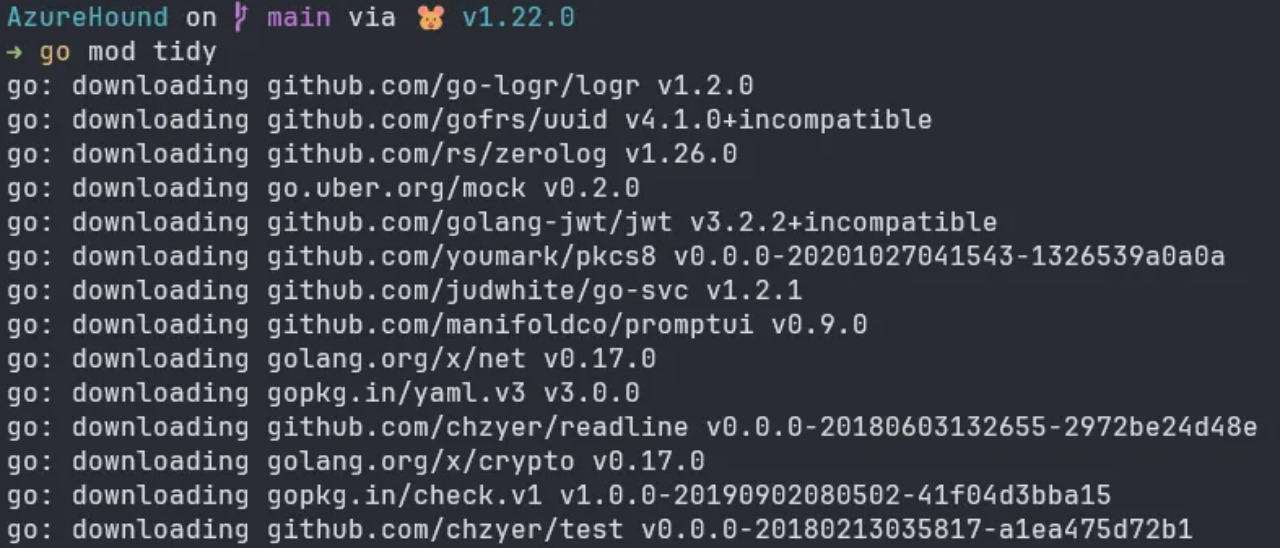

一.什么是AzureHound? AzureHound 是一个用 Go 语言编写的独立二进制文件,其设计目标是通过直接调用 Microsoft Graph API 和 Azure Resource Manager (ARM) REST API 从 Azure Active Directory (Az

Azure

未读

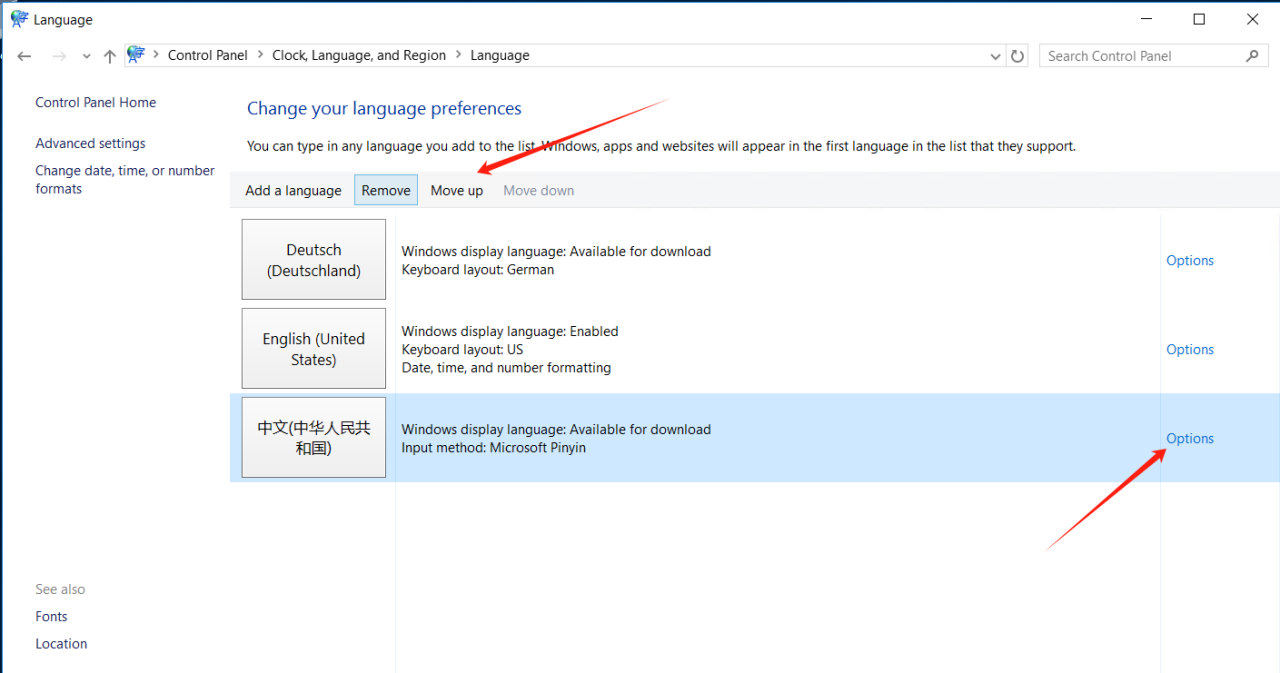

手动设置Azure Windows VM操作系统语言

一.背景信息 每回我们在Azure中创建的Azure Window VM大部分都是英文的,如果我们因其他需求要去使用中文,可根据本文的操作步骤,将 Window VM的系统语言变更为中文。 二.操作步骤 1.通过Mstsc远程连接Azure Windows VM中

Azure

未读

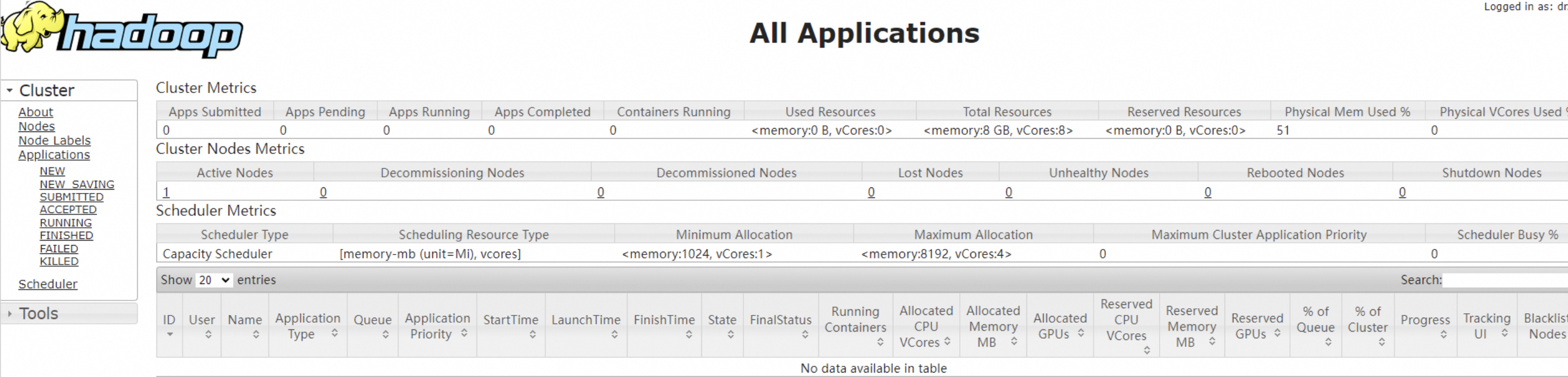

在Azure VM上安装配置Hadoop大数据分析平台

一.创建配置Azure Virtual machines 1.配置基本的Azure VM信息(包括订阅、资源组、实例详细信息,管理员账号及入站端口规则),具体配置如下所示: 2.配置磁盘信息(配置相关磁盘类型及加密类型)具体配置如下所示:

Azure

未读

通过Azure AD Powershell查询所有加入Microsoft Entra ID中设备

设备枚举 1)枚举所有 Azure 加入和注册的设备 通过执行Get-AzureADDevice -All $true | fl *命令可以为我们提供一个目标Azure AD租户中所有注册设备的详细信息(如设备类型、注册和管理状态等信息),如图2-xx所示,红队人员可利用枚举到这些信息来评估目标环境

Azure

未读

通过Azure AD Powershell枚举Microsoft Entra ID中的所有角色

1)枚举所有可用的角色模板 当我们获得Azure AD的管理权限时,可以利用"Get-AzureADDirectoryRoleTemplate"命令来枚举所有可用的Azure AD目录角色模板。这些模板详细定义了一系列预设的权限,其主要为用户或组分配适当的角色来精细化管理Azure AD环境。当执行

Azure

未读

通过Azure AD Powershell查询应用程序

1)枚举使用当前Azure AD租户注册的所有应用程序对象 当我们在对Azure AD租户中的所有应用程序对象进行枚举时,可通过执行"Get-AzureADApplication -All $true"命令来枚举当前Azure AD中所有应用程序的详细信息(包括:应用程序名称、应用程序 ID、应用程

Azure

未读

通过Azure AD Powershell查询服务主体

1)获取所有服务主体 执行"Get-AzureADServicePrincipal -All $true"可获取当前Azure AD中所有的服务主体,结果如下图所示。 2)获取有关服务主体的所有详细信息 执行"Get-AzureADServi